手机屏蔽器&移动通信干扰器

手机屏蔽器&移动通信干扰器

引言:人工智能设备普及背后的保密新挑战

近年来,人工智能技术飞速发展,各类智能设备层出不穷。从智能机器人、服务型无人机,到具备复杂感知能力的机器狗,这些看似“高科技”的助手,正越来越频繁地出现在政府办公区、科研院所、企业会场,甚至涉密单位内部。

然而,在带来便利和效率的同时,这些设备的“智能性”也悄然引入了新的泄密风险。摄像头、麦克风、红外感应、WiFi和蓝牙模块、GPS定位、4G/5G通信……它们具备实时采集、远程控制、数据上传等功能,一旦被控制、监听或越界采集,便可能成为“主动式泄密工具”。

为此,如何从技术层面有效阻断这些智能设备的数据采集和外传路径,成为保密工作的新命题。本文将深入分析人工智能设备存在的泄密隐患,并介绍ZMA-MCJ型数字信令移动通信干扰器如何有效切断其数据通信,构建信息安全防护屏障。

一、人工智能设备的窃密能力与泄密隐患

1.1 典型功能构成 现代智能设备通常集成如下模块:

• 高清摄像头、全向麦克风、热成像与红外传感器

• GPS/北斗定位模块

• 蓝牙、WiFi、4G/5G通信模组

• 云平台控制或本地自动决策系统

• 实时数据采集与远程上传能力

1.2 常见智能设备类型

• 智能安保机器人:具备自主导航、图像识别与联网监控功能

• 商业展示机器人:采集观众表情、语音、行为并回传至企业服务器

• 家用服务型机器人:自动与家庭WiFi连接,并定时更新或远程操控

• 机器狗:机动灵活,配备超清摄像头、传感雷达,可长时间自主巡逻

1.3 泄密与安全风险

• 非法采集敏感图像与声音:如会场布置、机密文件、人员谈话内容

• 实时位置跟踪:通过GPS或WiFi热点信息回传设备所在地点

• 远程激活监听或图像采集功能:远程指令可在不知情情况下启动录音录像

• 入侵网络环境:设备接入内部WiFi后,存在潜在网络渗透或数据窃取可能

• 人工智能数据训练外泄:机器学习模型内可能含有训练数据样本

二、传统防护措施的不足

传统的保密防护往往注重“人防”“物防”,如设置警示标识、人工检查设备属性、禁止带入等,但面对具备“自适应、远程联动”能力的智能设备,这些方式已难以完全奏效。

例如:

• 智能设备可能伪装成普通用品,难以凭肉眼识别;

• 设备联网通信模块高度集成,拆解成本高、破坏性强;

• 某些设备会在检测到信号屏蔽后自动启动“离线缓存”,一旦重新连网即上传;

• 难以做到24小时无死角人工监控与干预。

因此,迫切需要部署高效、持续、自动化的无线通信干扰设备,从技术信道层面封堵信息外泄路径。

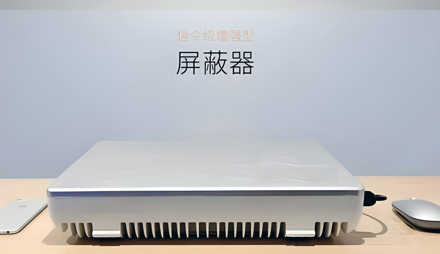

三、ZMA-MCJ型数字信令移动通信干扰器的技术防护逻辑

3.1 工作原理 ZMA-MCJ干扰器通过内置的数字信令模块,对2G、3G、4G、5G通信制式,以及2.4G/5G WiFi和蓝牙协议的通信频段进行精准干扰,使智能设备处于“网络隔离”状态,阻止其接入网络与远程服务器通信。

3.2 技术优势

• 多频段覆盖:支持从低频GSM/CDMA到高频NR/5G全频段信号干扰

• 数字信令扰码:模拟通信网络协议进行干扰,智能终端无法连接基站或热点

• 自动识别与动态调节:设备可根据环境信号状态实时调整干扰策略

• 定向干扰控制:高增益天线支持定向投射,减少对非涉密区域的波及干扰

• 超低功耗持续运行:适配7×24小时运行,适合固定场所长期部署

3.3 干扰效果示例

• 智能机器人无法联网更新与上传信息

• 摄像头图像信号无法实时回传或远程访问

• 蓝牙耳机、遥控模块等均无法接收控制指令

• GPS辅助回传路径被打断,位置追踪失效

四、典型部署场景与建议

4.1 部署场景

• 党政军单位入口或重要会议室:防止访客带入AI设备导致摄录泄密

• 科研单位实验楼/数据中心入口:防止设备回传核心图纸与实验影像

• 保密工厂/车间:避免机器人“顺手”采集工艺参数、机器模型等信息

• 对外开放展厅/接待区:避免外部设备采集环境参数、监控声纹等信息

4.2 使用建议

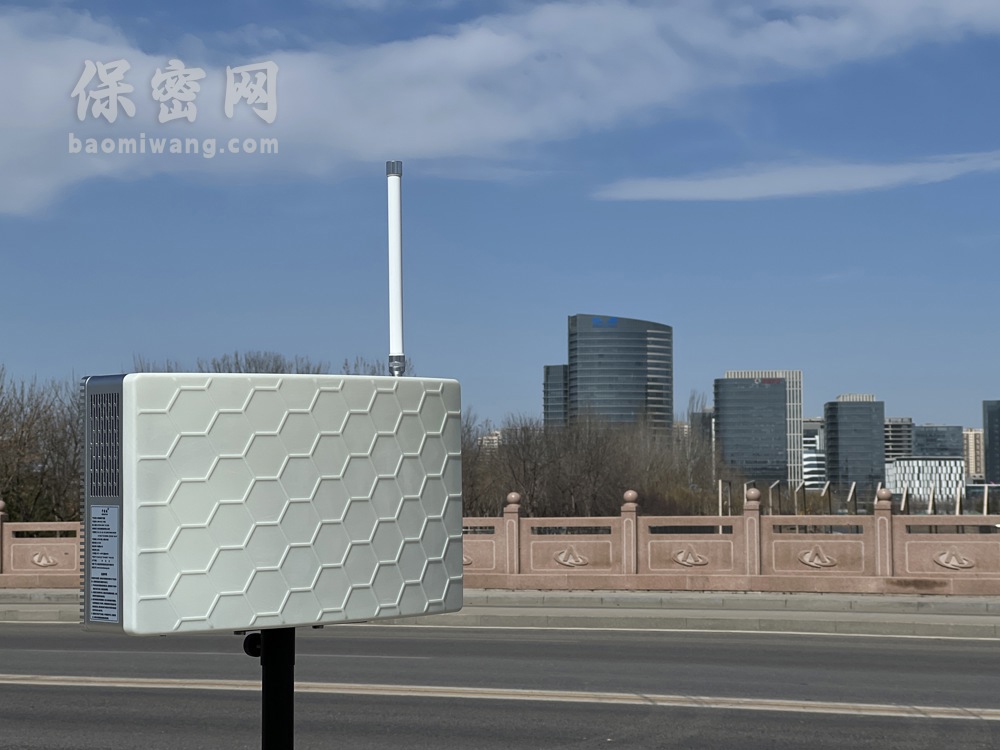

• 在出入口或控制点安装ZMA-MCJ设备,构建“信号屏障墙”

• 配合身份识别、物品检查与视频监控手段形成联动体系

• 对移动机器人或智能设备设置感应范围,超过即自动屏蔽信号

• 对临时来访AI设备进行定向干扰保障会谈、演示等过程绝对安全

五、结语:人工智能时代的保密“新基建”

未来智能设备将无处不在,它们记录数据、学习环境、传输图像的能力,可能会在不经意间“成为泄密的帮凶”。

ZMA-MCJ型数字信令移动通信干扰器,不仅能干扰手机、WiFi、蓝牙等传统通信路径,更能从技术底层阻断各类AI设备的数据发送链路。

在人工智能渗透各行各业的当下,构建“无泄密空间”的核心,不是靠禁止AI入场,而是通过高效的技术防控,真正做到“能进不能传,能看不能录,能动不能控”。

ZMA-MCJ,让人工智能不再是保密工作的破口,而是守护边界的另一道防线。