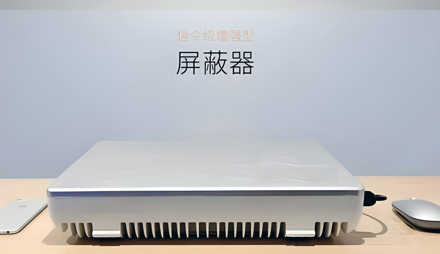

在近几年为各类单位开展环境安全检测和现场复查的过程中,我们不止一次在重点办公区、涉密区域检测到员工私自开启手机热点的情况。换个地方、换家公司,问到原因,回答几乎一模一样:“公司的网络不好,为了工作方便,用完就关,不会有事。”从技术检测角度,这类行为很容易被设备捕捉出来;从管理角度,这却是一个更深层的问题——很多人并不真正把自己看作“可能制造保密风险的那一个”。

这类“为了工作方便的小动作”,在不少企业里带有普遍性:用私人邮箱发一下文件、拉个微信群临时讨论方案、会议室里顺手插上自己的U盘、在重点区域开个热点传几张图。大家主观上觉得“又没干什么大事”“我不是有意泄密”,于是很自然地把这些行为归入“灰色但无害”的区域。可从商业秘密保护和合规管理的专业视角看,这些恰恰是在反复冲击企业保密边界的典型动作。

1. 员工心中的“安全线”往往是自我设定的

从心理层面看,多数员工会在心里画一条“自认安全线”:

明知不能把标注“绝密”的文件带回家,这属于明显的红线;

觉得用热点传一些“普通工作资料”,似乎还在“安全区”;

认为只要不是有意卖情报,就不算严重违规。

在涉密区域开热点,即使只传输看似普通的资料,也实质性破坏了网络边界控制,这一点比“具体传了什么文件”更关键。

2. 意识升级需要“认知 + 体验”,而不仅是“听说”

要让员工从“自我安全线”迁移到“制度安全线”,需要两个过程:

认知上的理解,和情境中的体验。

认知层面,可以通过案例解析、法律责任说明等方式,帮助员工看清:

某些看似“小问题”的行为,在技术链路和合规审查里意味着什么;

一旦发生事件,责任如何划分,个人行为会如何被溯源。

情境层面,则需要在员工真实工作中制造一些“触点”:

在专项检查或复查中,对发现的问题进行公开、克制的通报,解释原因和后果;

在班组会、晨会上,用发生在自己单位的真实案例做简短分享,而不是只讲外面的“大案要案”;

在绩效和评优中加入“保密表现”指标,让员工感受到这不是“可有可无”的附属项。

这些企业如果能把热点事件转化为一轮内部案例学习,让不同层级员工在讨论中自己说出“为什么不应该这样做”,效果会远胜于单向批评。

3. 管理行为本身会塑造员工的风险感知

员工的保密意识,与其说是培训的结果,不如说是长期观察管理行为后的综合印象。

如果管理层在面对违规行为时一味淡化,“私下提醒一下就行”,员工自然会认为“公司其实没那么当回事”;

如果领导自己在非涉密场合也随意使用个人邮箱传输敏感内容,任何制度和培训都很难真正说服一线员工。

相反,当企业能做到以下几点时,员工的风险感知会明显不同:

明确把某些行为定义为“零容忍”:例如在涉密区域开热点、私自携带录音录像设备进入重点场所等;

对严重违规行为做到“有记录、有处理、有反馈”,让全体员工知道“说到做到”;

管理层在日常沟通中以身作则,公开场合不做模糊边界的事。

这样,员工在考虑“要不要冒险”时,就不再只是权衡“这次能不能把活干完”,还会关联“这件事可能影响我的职业评价、信用记录,甚至法律责任”。

4. 意识建设需要与制度、技术共同发力

单靠意识提升,不能承担全部责任。

对这家机械企业而言,热点事件反映的问题,一方面是个体意识不足,另一方面也暴露出制度约束和技术控制尚有空白。

更成熟的做法是“三者并行”:

制度层面,把关键行为边界写得更清晰,尽量减少需要员工“自行判断”的灰区;

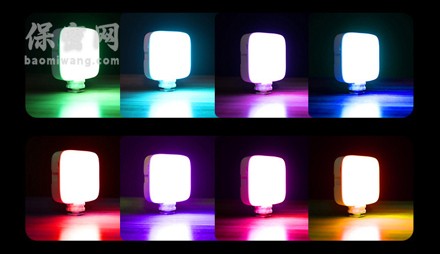

技术层面,用无线入侵检测、设备访问控制等手段,把“违规行为变成难以实施的行为”;

意识层面,通过培训、案例和管理行为的一致性,引导员工养成“不轻易寻找捷径”的习惯。

当员工在潜意识里形成这样的反应模式——“这个做法虽然方便,但明显违背我们反复强调的原则,也可能被系统检测到,不值得冒险”,保密意识才算真正完成了一次进阶。