在信息化办公高度普及的今天,从芯片、电脑、打印机,到智能手表、移动终端、物联网网关,设备无处不在、联网成为常态。与此同时,一个更加隐蔽且危险的安全隐患悄然扩散——技术后门。这些后门可能出现在硬件芯片、操作系统、固件、驱动、预装软件中,有些在出厂时就已存在,有些则在更新时悄然植入,而最终承担损失的,往往是毫无防备的使用单位。

技术后门本质上是一种“规避安全防御”的手段。它并不试图破解密码,也不依赖钓鱼邮件,而是以系统内部功能的形式隐藏其行为。常见的如调试端口未关闭、隐藏管理员账户、远程控制模块未清除等。这些后门一旦被控制方激活,可以绕过权限验证访问系统、上传下载文件、开启摄像头麦克风,甚至植入木马程序长期潜伏运行。这种攻击手法具有极强的隐蔽性和持续性,一旦得手,后果远不止于信息泄露,更可能引发系统瘫痪、资产流失、项目中止、信誉受损等一系列连锁反应。

以往我们更多关注的是“软件层面”的安全,比如防病毒、数据加密、网络隔离等措施,然而现实中越来越多的问题出在“硬件本身”。某些外购打印设备中发现内置的芯片具备远程传输能力,在未联网状态下可通过嵌入式SIM模块自行连接公网发送文件数据;某品牌摄像头在关机状态下仍能通过特殊指令开启录像功能并上传;部分外设自动安装的驱动程序中暗藏“监控程序”,在后台记录并上传用户操作信息。这些例子说明,仅凭肉眼或功能测试,无法识别设备是否安全,更无法得知这些看似“正常”的仪器是否被当作了“窃密工具”。

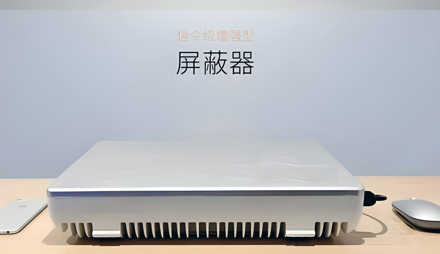

因此,开展针对仪器设备的保密安全检测已成为不可或缺的一环。所谓“仪器安全检测”,是指对涉及涉密工作的硬件设备、系统组件、外接终端等进行安全性测试与风险分析,发现潜在的后门风险、非法通讯模块、异常行为代码、权限绕过方式等,从而明确该设备是否可用于涉密办公或需要限制使用范围。

具体检测内容包括但不限于以下几个方面:

固件与驱动的完整性校验,是否存在未知代码或未经授权的程序模块;

通讯接口与数据传输行为分析,是否存在异常的数据出口或频繁的远程连接行为;

内部芯片调用行为审查,是否触发隐藏的远程控制逻辑;

权限控制和访问路径测试,是否能在特定命令下获得越权操作;

供应链溯源与生产厂商背景分析,识别高风险品牌和不可信供货商。

这类检测要求专业的技术设备、严谨的方法论和经验丰富的工程师队伍,不仅要掌握信息安全的核心原理,还要能理解硬件电路、固件逻辑和系统架构。而这些,是普通单位很难自行完成的。

仪器安全检测并不是对所有设备进行“一刀切”的封堵式处理,而是在风险识别的基础上实现科学分类与管控。对发现后门的设备,建议立即更换;对存在可疑模块但无直接证据的设备,则可通过技术隔离或限定使用范围等方式管控风险;而对通过检测确认无风险的设备,可继续使用并定期复检。这种基于数据和实测结果的“差异化管理”,可以在保证安全的前提下最大程度兼顾使用效率与经济成本。

保密工作的难点不在于“是否设防”,而在于“设防是否有效”。真正的泄密往往不是因为制度缺失,而是因为我们低估了看似平凡的办公设备背后可能隐藏的危险。技术后门就像电子时代的“内鬼”,它不高调、不暴力、不留痕迹,却可以在你毫无察觉中掌握全部核心信息。

要筑牢保密安全防线,光靠警觉是不够的。必须有专业的检测机制去识别这些潜藏的威胁,有系统化的方法去评估设备风险,并有完善的应急机制应对突发问题。而这一切,都离不开专业的保密安全检测服务团队。

仪器安全检测,是防范“看不见的窃密者”的有效手段,也是每一个重视信息安全的单位必须补上的一课。在后门无处不在的时代,唯有主动出击、提前识别,才能守住信息安全的底线,真正把“看得见的设备”变成“看得见的安全”。